Red

Interfaces de red

Para determinar las interfaces de red detectadas por el sistema operativo:

lspci:root@servidor:~ # lspci | grep -i net 00:10.0 Ethernet controller: Intel Corporation Ethernet Connection (20) I30-V (rev 40) 50:00.0 Network controller: Intel Corporation Wireless 6070 (rev 80)ip:root@servidor:~ # ip link show 1: lo: <LOOPBACK,UP,LOWER_UP> ... state UNKNOWN ... link/loopback 00:00:00:00:00:00 brd 00:00:00:00:00:00 2: enp0s25: <BROADCAST,MULTICAST,UP,LOWER_UP> ... state UP ... link/ether 10:20:30:40:50:60 brd ff:ff:ff:ff:ff:ff 3: wlp3s0: <BROADCAST,MULTICAST> ... state DOWN ... link/ether 70:80:90:10:20:30 brd ff:ff:ff:ff:ff:ffiwconfig(inalámbrica):root@servidor:~ # iwconfig enp0s25 no wireless extensions. lo no wireless extensions. wlp3s0 IEEE 802.11bgn ESSID:off/any Mode:Managed Access Point: Not-Associated Tx-Power=off Retry short limit:7 RTS thr:off Fragment thr:off Encryption key:off Power Management:offethtool:root@servidor:~ # ethtool -i enp0s25 driver: e1000e version: 3.2.6-k firmware-version: 0.2-3 root@servidor:~ # ethtool -i wlp3s0 driver: iwlwifi version: 4.5.0-1-default firmware-version: 16.242414.0

Para determinar la configuración actual de las interfaces de red:

ip:root@servidor:~ # ip link show 1: lo: <LOOPBACK,UP,LOWER_UP> ... state UNKNOWN ... ... inet 127.0.0.1/8 scope host lo ... 2: enp0s25: <BROADCAST,MULTICAST,UP,LOWER_UP> ... state UP ... ... inet 192.168.1.66/24 brd 192.168.1.255 ... 3: wlp3s0: <BROADCAST,MULTICAST> ... state DOWN ... link/ether 70:80:90:10:20:30 brd ff:ff:ff:ff:ff:ff root@servidor:~ # ip route show default via 192.168.1.254 dev enp0s25 proto static metric 100 192.168.1.0/24 dev enp0s25 proto kernel scope link src 192.168.1.66 metric 100

Nombre de host

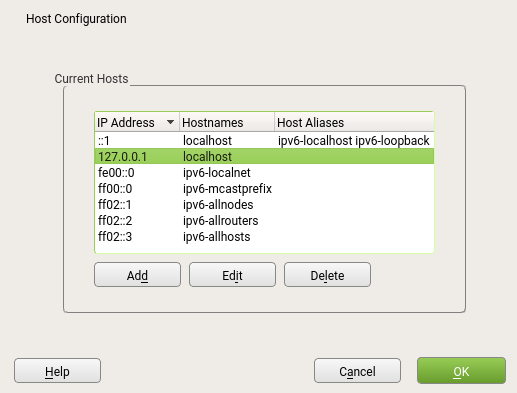

El archivo de texto plano /etc/hosts permite asociar una dirección IPv4 o IPv6 con un nombre de host. Es posible

editar dicho archivo como usuario root ejecutando el comando yast2 host, ante lo cual se abrirá el editor de hosts:

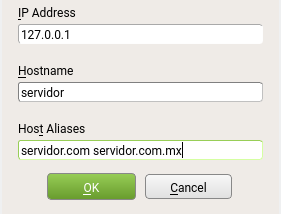

Para poder asociar el nombre de hosts servidor a la dirección IP 127.0.0.1, como ejemplo, da click al botón Add y rellena los campos de acuerdo a la siguiente imagen:

Da click al botón OK, regresando a la ventana del editor de hosts e igualmente da click al botón OK. Se guardarán los

cambios y de esta forma al ejecutar ping sobre servidor el nodo con dirección IP 127.0.0.1 responderá. Observa que

servidor.com.mx es un alias de servidor:

root@servidor:~ # ping -c 4 servidor

PING servidor (127.0.0.1) 56(84) bytes of data.

64 bytes from localhost (127.0.0.1): icmp_seq=1 ttl=64 time=0.031 ms

64 bytes from localhost (127.0.0.1): icmp_seq=2 ttl=64 time=0.037 ms

64 bytes from localhost (127.0.0.1): icmp_seq=3 ttl=64 time=0.049 ms

64 bytes from localhost (127.0.0.1): icmp_seq=4 ttl=64 time=0.059 ms

--- servidor ping statistics ---

4 packets transmitted, 4 received, 0% packet loss, time 2997ms

rtt min/avg/max/mdev = 0.031/0.044/0.059/0.010 ms

root@servidor:~ # ping -c 4 servidor.com.mx

PING servidor (127.0.0.1) 56(84) bytes of data.

64 bytes from localhost (127.0.0.1): icmp_seq=1 ttl=64 time=0.044 ms

64 bytes from localhost (127.0.0.1): icmp_seq=2 ttl=64 time=0.024 ms

64 bytes from localhost (127.0.0.1): icmp_seq=3 ttl=64 time=0.046 ms

64 bytes from localhost (127.0.0.1): icmp_seq=4 ttl=64 time=0.040 ms

--- servidor ping statistics ---

4 packets transmitted, 4 received, 0% packet loss, time 2997ms

rtt min/avg/max/mdev = 0.024/0.038/0.046/0.010 ms

Firewall

openSUSE como modulo de Yast contiene un editor de reglas del firewall de Linux (iptables).

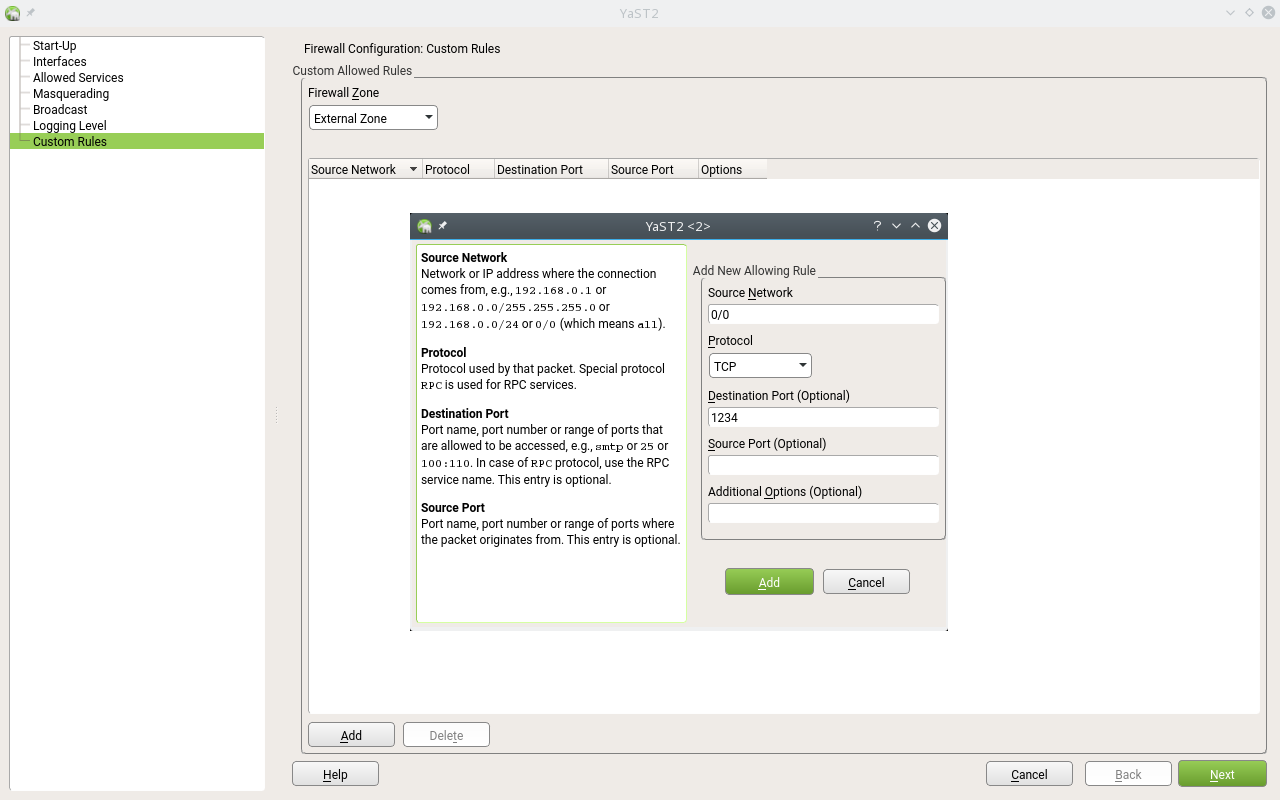

Para agregar una regla perzonalizada (custom rule) al firewall que permita el acceso desde el exterior a un proceso que se encuentre en espera de conexiones en el puerto TCP 1234 se seguirían los siguientes pasos:

Como usuario root ejecuta el comando

yast2 firewallante lo cual se abrirá la ventana de YaST2.En el apartado Start-Up

- Verifica que la opción Enable Firewall Automatic Starting este activada.

- Verifica que en Current Status se te indique Firewall is running. De no ser así, da click al botón Start Firewall Now.

En el apartado Interfaces verifica que tengas una interfaz de red configurada como External zone, de no ser así da click al botón Custom... y agrega any al campo External Zone. Por default todas las interfaces de red forman parte de External zone.

En el apartado Custom Rules:

- Selecciona External Zone de Firewall Zone.

Da click al botón Add y rellena los siguientes campos con los valores indicados:

Da click a al botón Add para regresar a la ventana de YaST2.

Finalmente da click al botón Next y se te presentará la ventana de Firewall Configuration: Summary en la cual darás click al botón Finish, reiniciandose el firewall y cerrandose la ventana de YaST2.

Para obtener las reglas actuales del firewall puedes usar, como root, el comando iptables -vnL.